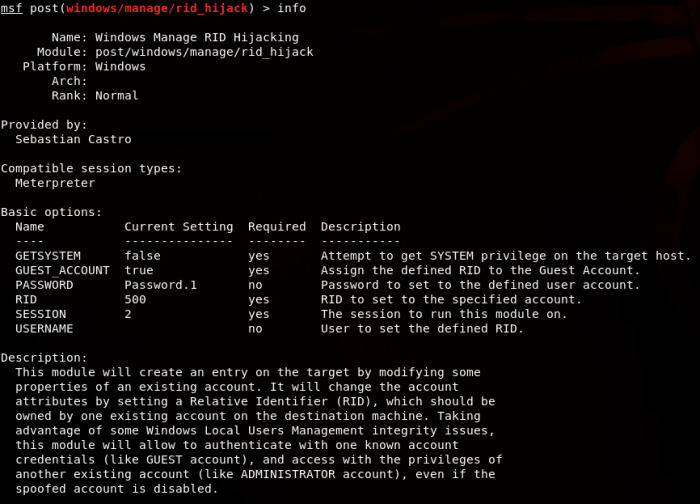

哥伦比亚网络安全专家Sebastian Castro近期分享的一份报告中,披露了Windows系统中的“关键”级别漏洞,允许黑客将管理员权限转移给其他账户。该漏洞自Windows XP系统就已经存在,在报告中Castro自己编写了Metasploit模块来测试和演示这个漏洞。

在模块部署完成之后,Castro在 Windows XP、Windows Server 2003、Windows 8.1和Windows 10系统上成功进行了测试。此外在报告中他还详细解释了这个漏洞的工作原理,允许黑客将隶属于管理员账号的所有管理员权限附加给来宾账号。

自Windows XP系统以来,Windows系统使用Security Account Manager (SAM)来存储本地用户和内置帐户的安全描述符。正如How Security Principals Work所提及的,每个账号都有一个用于标识它的已分配RID。与域控制器不同,Windows工作站和 服务器 会将此数据的大部分存储在HKLM SAM SAM Domains Account Users项中,这需要访问SYSTEM权限。

Castro在10个月前向 微软 发布了漏洞报告,但始终没有得到微软方面的回复。GünterBorn在报道中称,通过修改组策略能够阻止黑客在现实生活中利用这个漏洞发起攻击。不过我们依然还在等待微软发布官方说明。

现在安全专家Sebastian Castro分享了自己发现的Windows的一项重要漏洞,虽然该专家将漏洞报给了微软,但是后者并没有任何表态,更没有去维修它们。具体来说,这个漏洞就是允许黑客将隶属于管理员账号的所有管理员权限附加给来宾账号,这样一来的话,你加密设备就毫无隐私可研了。

目前Windows使用Security Account Manager来存储本地用户和内置帐户,而每一个账号都有一个用于标识它的已分配RID,而对于Windows工作站、服务器这样的设备来说,帐号存储的路径更加宽广,而访问也需要SYSTEM权限。

Sebastian Castro通过这个漏洞自己设计了Metasploit模块,并重现了这些问题漏洞,不过让他郁闷的是,这个从Windows XP就存在的漏洞,虽然被他们发现了,但是报告后并没有得到微软的重视。

通过修改组策略能够阻止黑客在现实生活中利用这个漏洞发起攻击,这显然是微软要去更新的,但是官方现在还没有回应。